Roboty indeksujące wyszukiwarek stale przeczesują Internet w poszukiwaniu nowych stron i dokumentów. Gdy trafią na niezaindeksowane strony lub dokumenty, które nie są zablokowane przed indeksowaniem, dodają je do swojej ogromnej bazy. Dotyczy to nie tylko jednej z najpopularniejszych wyszukiwarek Google, ale także pozostałych takich jak Bing, Yahoo, DuckDuckGo, itd. Czasem zdarza się, że roboty trafią na niezabezpieczone strony lub dokumenty zawierające poufne informacje, które nigdy nie powinny zostać upublicznione. Niestety, gdy nie zostały one odpowiednio zablokowane, roboty umieszczają je w swojej bazie, przez co każdy może mieć do nich dostęp. W artykule wytłumaczę czym są Google Dorks (Google Hacking), a także jak budować zaawansowane zapytania do wyszukiwarek, dzięki którym możemy znaleźć informacje, które nigdy nie powinny wypłynąć na światło dzienne. Dowiesz się także jak chronić poufne dane, by nie paść ofiarą Google Hacking.

Czym są Google Dorks? Co to jest Google Hacking?

Wyszukiwarki posiadają specjalne operatory, za pomocą których możemy budować bardziej precyzyjne zapytania. Dzięki temu w bardzo krótkim czasie możemy wyszukać interesujące nas informacje. W artykule tym omówię operatory na przykładzie Google. Oczywiście pozostałe wyszukiwarki również udostępniają zaawansowane funkcje, jednak ich składnia może się nieznacznie różnić.

Poniżej w dużym skrócie, najczęściej używane operatory Google:

- site: ograniczenie wyników do danej domeny lub subdomeny, np. site:fankakodowania.pl

- filetype: szukanie plików o określonym rozszerzeniu, np. site:fankakodowania.pl filetype:pdf

- allintitle: wyświetlenie wyników zawierających wszystkie frazy znajdujące się w tytule, np. allintitle:pentester praca

- allinurl: wyświetlenie wyników zawierających wszystkie frazy znajdujące się w adresie URL, np. allinurl:google dorking

- allintext: wyświetlenie wyników zawierających wszystkie frazy znajdujące się w tekście, np. allintext:google hacking

- cache: wyświetlenie najnowszej wersji strony z pamięci podręcznej

- * (symbol wieloznaczności) – symbol gwiazdki * używany jest do wyszukiwania stron, które zawierają cokolwiek w miejscu gwiazdki, np.: *stron internetowych

- – (ograniczanie wyników) – znak minus służy do wykluczania danej frazy z wyników wyszukiwania

- operatory logiczne AND oraz OR pozwalają na lepsze dopasowanie zapytania

W osobnym artykule znajdziesz bardziej szczegółową listę operatorów wraz z przykładami: Wyszukiwanie zaawansowane w Google, czyli co to są operatory Google i jak ich używać.

Natomiast Google Dorks są to zapytania, dzięki którym można wyszukać poufne dane, które są zaindeksowane, a które nie powinny wypłynąć na światło dzienne. Zapytania Google Dorks składają się z kombinacji operatorów dostarczanych przez wyszukiwarki.

Na stronie exploit-db.com/google-hacking-database znajduje się obszerna lista gotowych zapytań Google Dorks. Możesz z niej skorzystać lub stworzyć swoje własne zapytanie.

Należy pamiętać o tym, że wykorzystywanie znalezionych w ten sposób informacji, pomimo że są one publicznie dostępne, jest nielegalne. Musisz mieć na to pisemną zgodę właściciela. W przeciwnym razie takie działanie może zostać potraktowane jako przestępstwo.

Szukanie informacji poprzez zapytania Google Dorks jest nieodzownym elementem rekonesansu w przypadku szukania podatności. Nie należy tego pomijać, ponieważ jest to dość prosty sposób na uzyskanie cennych informacji odnośnie aplikacji, którą badamy pod kątem bezpieczeństwa.

Co możemy znaleźć w Internecie korzystając z Google Dorks

Korzystając z wyszukiwarki Google, możemy znaleźć dużo więcej, niż nam się może wydawać. Wiele informacji zostaje zaindeksowanych poprzez błędną konfigurację serwera lub po prostu w wyniku zaniedbania administratorów. Tak więc każdy pentester powinien w pierwszej fazie rekonesansu dokładnie przeczesać bazy danych oferowane przez wyszukiwarki w poszukiwaniu wrażliwych informacji.

Za pomocą złożonych zapytań Google Dorks możemy znaleźć informacje takie jak:

- strony archiwalne lub usunięte,

- pliki konfiguracyjne,

- linki do paneli administracyjnych (stron, urządzeń IoT, itp.),

- wrażliwe dane (loginy i hasła, numery kart płatniczych, numery PESEL, faktury, itp.),

- prywatne pliki z poufnymi informacjami, które nie powinny być dostępne publicznie,

- listy mailingowe,

- subdomeny,

- dane z niezabezpieczonych kamer,

- aplikacje internetowe ze znanymi lukami, takimi jak błędy SQL Injection lub XSS,

- możemy odtworzyć strukturę strony internetowej lub sieci wewnętrznej.

Oczywiście lista ta jest znacznie dłuższa. Wszystko zależy od naszej inwencji oraz umiejętności odpytywania wyszukiwarek.

Warto w tym miejscu zaznaczyć, że Google nie jest jedyną wyszukiwarką. Pozostałe wyszukiwarki (Yahoo, Bing, DuckDuckGo, itd.) mogą zawierać informacje, które nie są dostępne w Google. Struktura zapytań tylko nieznacznie się różni.

Przykład zapytań Google Dorks

UWAGA! Jeśli wpisując poniższe komendy, natrafisz na niezabezpieczony serwer, panel logowania lub poufne dane, nie klikaj linku! Podczas gdy przeglądasz same wyniki wyszukiwania, nie wysyłasz do serwera docelowego żadnych danych. Jednak jeśli klikniesz taki link, to zostanie wysłane żądanie z Twojego komputera na dany serwer. Takie działanie może w niektórych krajach zostać uznane za niezgodne z prawem.

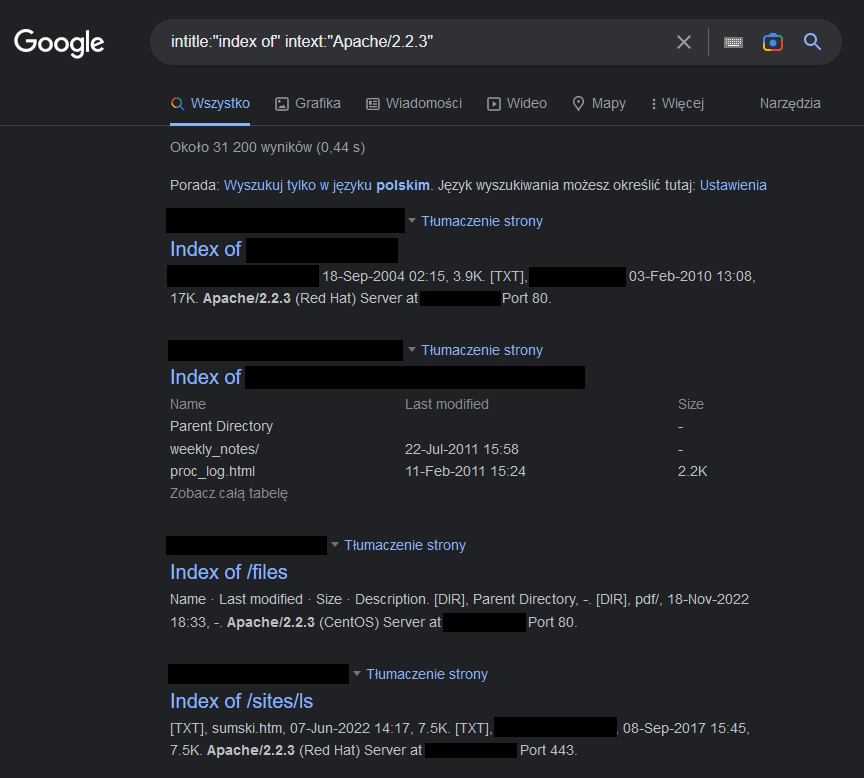

W poszukiwaniu danej technologii, numerów wersji i portów

Wpisując poniższe zapytanie, możemy znaleźć strony, które udostępniają informację odnośnie używanej wersji serwera. W tym przykładzie szukamy Apache v. 2.2.3.

W ten sposób możemy poszukiwać używanej technologii na serwerze, a także wersji i portów. Takie informacje są bardzo cenne dla agresorów. Udostępniając te dane, w znaczący sposób ułatwiamy atak. Agresor wiedząc z jakiej korzystamy technologii, a co najważniejsze wersji, może w łatwy sposób znaleźć gotowy exploit i go wykorzystać do przejęcia kontroli nad naszym serwerem lub aplikacją (oczywiście, jeśli zaniedbamy aktualizację). Dlatego niezwykle ważne jest, żeby nie udostępniać tych danych, a także wykonywać regularne aktualizacje.

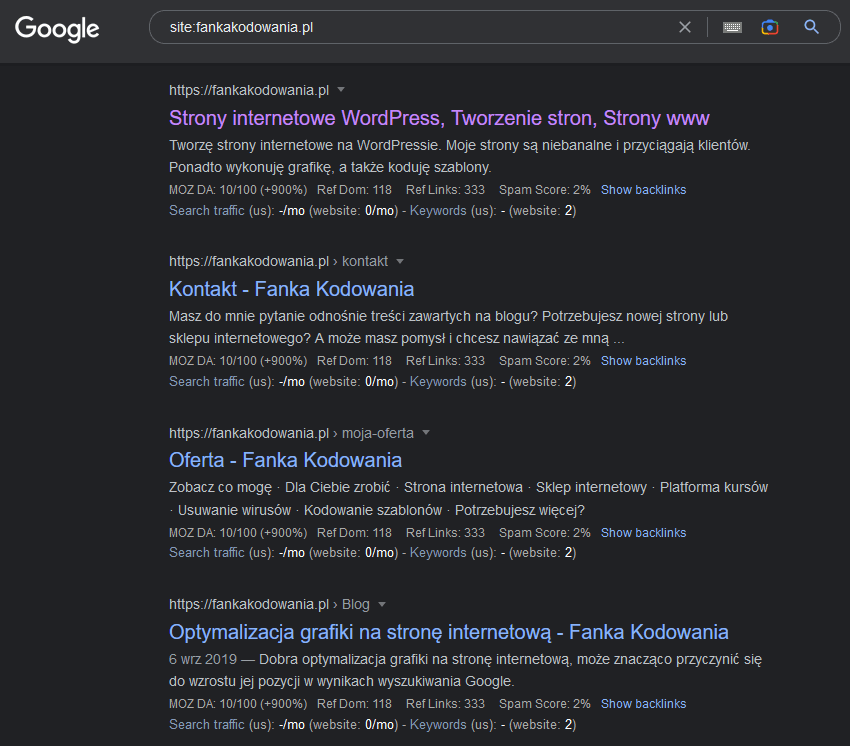

Badanie struktury witryny

Operator site: jest bardzo pomocny w przypadku, gdy chcemy sprawdzić wszystkie zaindeksowane podstrony, a co za tym idzie strukturę witryny (oczywiście otrzymamy tylko zaindeksowane podstrony):

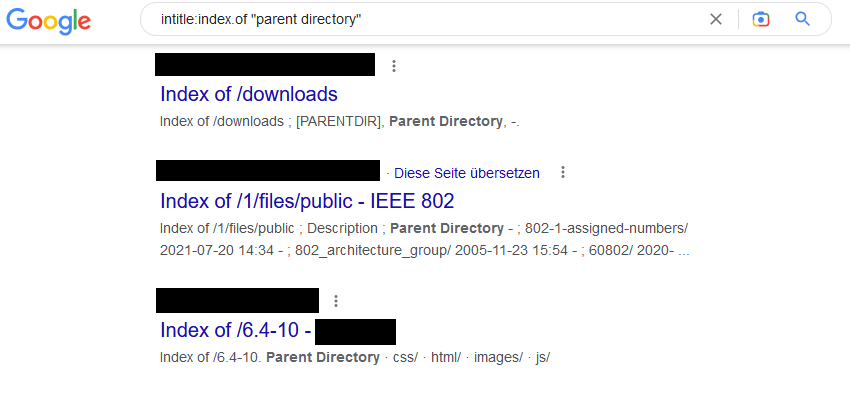

Kolejne zapytanie odsłania strukturę katalogów. Z przyczyn bezpieczeństwa listowanie plików i katalogów na serwerze, powinno być wyłączone. Niestety w sieci dostępnych jest wiele serwerów, które pozwalają przeglądać swoją zawartość osobom postronnym. Wystarczy wpisać w wyszukiwarce poniższą frazę, żeby wyświetlić serwery umożliwiające listowanie swojej zawartości:

Jeśli jednak serwer jest odpowiednio zabezpieczony, to uzyskanie wyników nie będzie możliwe.

Poniższe zapytanie zawęża wyniki do danej domeny:

site:example.com intitle:index.of "parent directory"Panele logowania

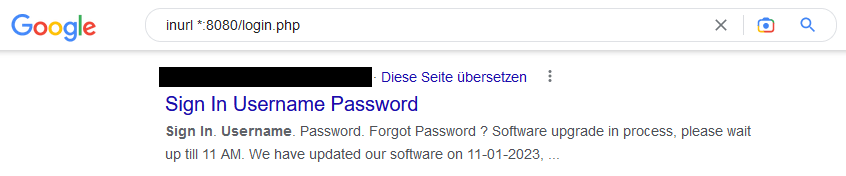

Poniższe zapytanie znajdzie nam panele do logowania dla kamerek firmy Hikvision.

W ten sposób znajdziemy zaindeksowane panele logowania do urządzeń lub aplikacji:

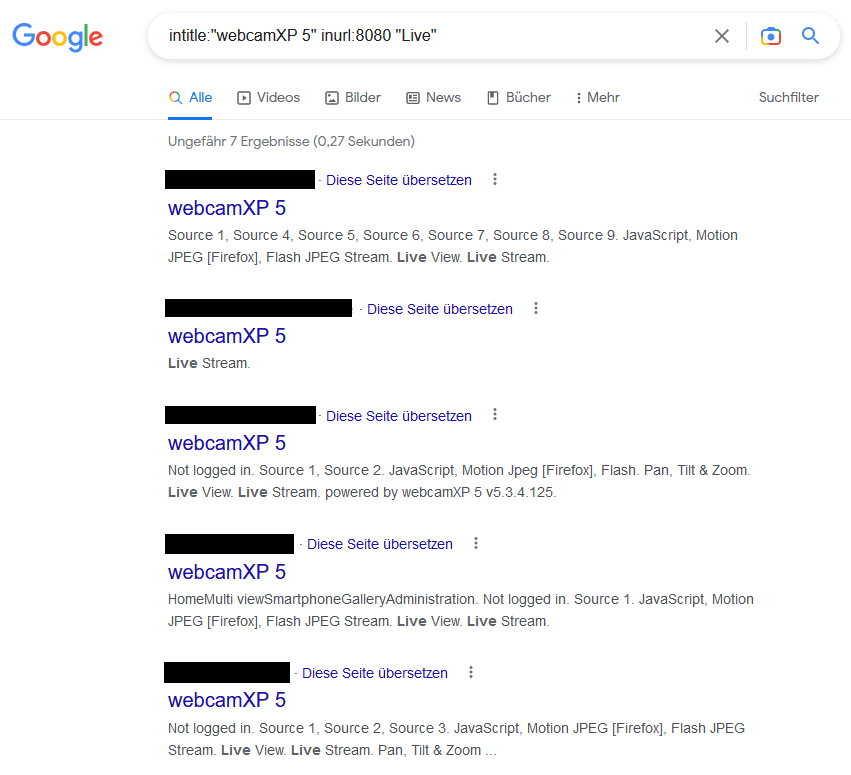

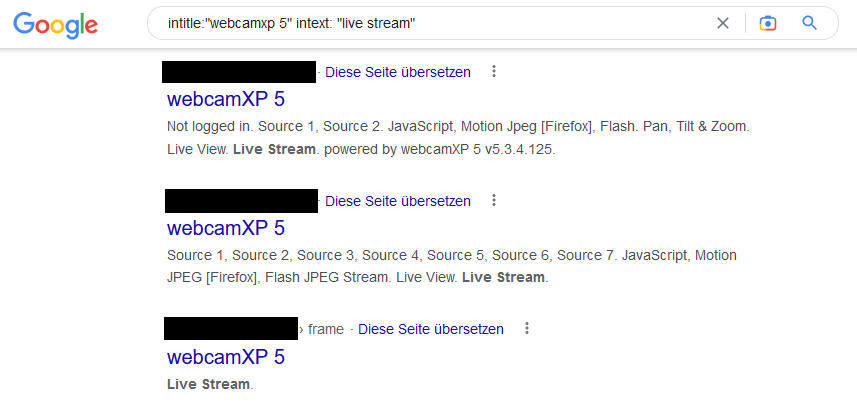

Niezabezpieczone kamerki

Za pomocą poniższych zapytań znajdziemy niezabezpieczone kamerki:

Pliki pozostawione na serwerze

Administratorzy lub twórcy stron internetowych mogą nieświadomie zostawiać pliki na serwerze. Mogą to być prywatne zdjęcia lub filmy, wewnętrzne dokumenty firmowe, archiwalne treści. Najłatwiejszym sposobem dotarcia do plików jest odgadywanie. Przykładowo, jeśli na serwerze znajduje się plik 1.png i 4.png, to istnieje duże prawdopodobieństwo, że dostępne są także pliki 2.png, 3.png, itp.

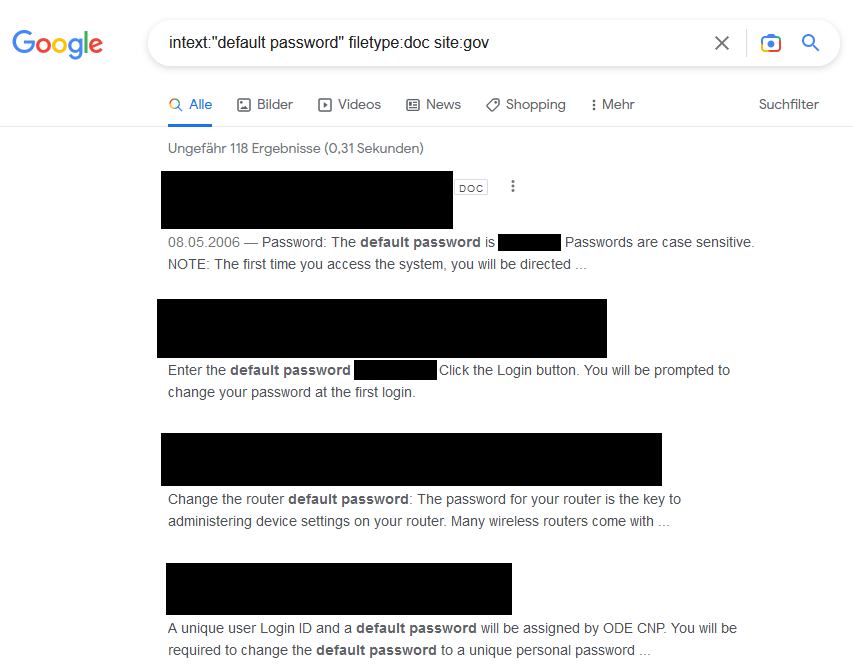

Jednak możemy także skorzystać z zaawansowanych funkcji przeglądarki. Za pomocą operatora filetype: możemy odpytać wyszukiwarkę o pliki o określonym rozszerzeniu, np. pdf, doc, xml, itd. Poniższe zapytania poszukują plików doc i pdf w domenie fankakodowania.pl:

site:fankakodowania.pl filetype:doc

site:fankakodowania.pl filetype:pdfZa pomocą kolejnego zapytania można wyszukać pliki o rozszerzeniu doc które, w treści mają frazę default password w rządowych domenach:

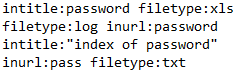

Kolejne zapytania mogą być pomocne do wyszukania plików z hasłami:

Przeszukiwanie plików dziennika

Pliki dziennika (inaczej logi) są to dokumenty zawierające informację o zdarzeniach oraz błędach w danym systemie informatycznym. Pliki te są tworzone automatycznie i są przechowywane przez określony czas. Logi są bardzo przydatne podczas analizy pracy danego systemu, podczas szukania błędów czy także podczas analizy powłamaniowej. Jednak logi mogą także nieść ze sobą spore ryzyko w przypadku gdy dostaną się w niepowołane ręce. Z całą pewnością logi nie powinny być dostępne poprzez wyszukiwanie w Google. A jednak wciąż można je tam znaleźć!

Wpisując poniższą frazę, możemy natrafić na logi zawierające nazwy użytkowników:

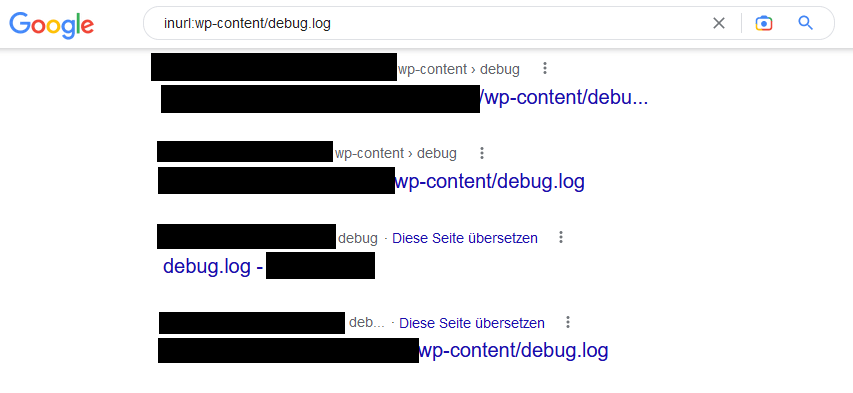

Za pomocą poniższego zapytania znajdziesz logi stron działających na WordPressie:

Udostępniając pliki dziennika, ułatwiasz pracę potencjalnym agresorom. W logach mogą się także znajdować wszelkie krytyczne ścieżki do Twojej aplikacji, numery wersji bazy danych, PHP, itd. Atakujący znając technologię wraz z numerem wersji z której korzysta Twoja aplikacja, może szybko odszukać gotowego exploita. Dlatego niezwykle ważne jest, żeby chronić wszelkie pliki dziennika.

Listy mailingowe

Poniższe zapytanie będzie pomocne do odszukania niezabezpieczonych, zaindeksowanych list mailingowych w formacie xls. W ten sposób spamerzy poszerzają swój zakres działania.

Jak chronić swoje dane

Istnieje wiele sposobów, dzięki którym możemy uchronić się przez Google Hacking. Poniżej przedstawiam listę czynności, które należy wdrożyć, żeby nie ujawniać poufnych danych w wyszukiwarkach.

- Chroń wszelkie wrażliwe obszary aplikacji poprzez uwierzytelnianie. Pomocne może być ograniczenie dostępu do usług z uwagi na IP.

- Używaj hashowania lub szyfrowania wszelkich wrażliwych danych, takich jak nazwy użytkowników, hasła, szczegóły płatności, wiadomości, adresy, numery telefonów itp.

- Regularnie wykonuj aktualizacje.

- Regularnie używaj skanerów podatności. Większość skanerów korzysta ze znanych zapytań Google Dorks. Dzięki temu możesz w szybki sposób zlokalizować potencjalne błędy bezpieczeństwa.

- Wszelkie podstrony zawierające poufne dane powinny być zablokowane w pliku robots.txt.

- Jeśli jednak wrażliwe dane zostały zaindeksowane, skorzystaj z narzędzia Google Search Console i jak najszybciej usuń je z bazy.

- Zawsze zmieniaj domyślne dane do logowania.

W przypadku Google Hacking zagrożenie powodują roboty wyszukiwarek, które odwiedzają naszą witrynę i próbują ją zaindeksować. Dlatego niezwykle ważne jest zabezpieczenie strony i plików zawierających poufne i wrażliwe informacje.

Poprzez odpowiednio skonfigurowany plik robots.txt możemy chronić się przed Google Dorking. Plik robots.txt należy umieścić w głównym katalogu witryny.

Dodając do pliku poniższe komendy, zablokujesz całą domenę przed indeksacją. Pierwsza linijka User-agent: * oznacza ustanowienie bariery dla wszystkich wyszukiwarek (w tym miejscu możemy zablokować wybrane wyszukiwarki, np. Yahoo). Natomiast druga linijka Disallow: / oznacza blokadę głównego katalogu:

User-agent: *

Disallow: /W pliku robotos.txt możesz zablokować wybrane katalogi, np. katalog o nazwie admin, jak w poniższym przykładzie. Warto w tym miejscu wspomnieć o tym, że automatycznie będą chronione także wszystkie podkatalogi w tym katalogu:

User-agent: *

Disallow: /admin/Jest też możliwość ochrony pojedynczych plików:

User-agent: *

Disallow: /admin/file.htmlMożesz także zablokować pliki o wybranym rozszerzeniu (znak dolara oznacza koniec linijki):

User-agent: *

Disallow: /*.php$Indeksowanie można także zablokować, dodając do nagłówka <head> poniższą linijkę kodu:

<meta name="robots" content="noindex, nofollow" />

Jeśli dodasz powyższą linijkę do strony głównej, wtedy cała strona zostanie zablokowana przed indeksowaniem.

Niestety powyższe zabezpieczenia nie są do końca skuteczne. O ile roboty wyszukiwarek takich jak Google, Bing, Yahoo, itp. honorują powyższe reguły, o tyle są specjalne roboty sieciowe, które celowo wyszukują zabezpieczone w ten sposób zasoby, żeby uzyskać dane, które są zabezpieczone przed indeksowaniem.

Rozwiązaniem tego problemu będzie dodanie zabezpieczenia CAPTCHA do chronionych treści. Mechanizm będzie rozpoznawał, czy to faktycznie człowiek usiłuje otrzymać dostęp do chronionych treści, czy może bot. Oczywiście warto również zabezpieczyć wrażliwe treści poprzez uwierzytelnianie.

Google Dorks – podsumowanie

Zapytania Google Dorks mają na celu wyszukanie wrażliwych informacji, które zostały udostępnione w wyniku błędu lub zaniedbania. Jak widzisz, wyszukiwarka Google jest nie tylko ogromną bazą zaindeksowanych stron i dokumentów, ale także świetnym narzędziem do OSINTu. Jeśli podczas rekonesansu danej aplikacji natkniesz się na poufne dane korzystając z zapytań Google Dorks, może to oznaczać, że nie jest ona wystarczająco chroniona i można w niej znaleźć dużo więcej błędów.

Ochrona przed tego typu atakiem nie jest zbytnio skomplikowana. Jednak pomimo wdrożenia zabezpieczeń, warto raz na jakiś czas sprawdzić czy nie udostępniamy publicznie poufnych treści.

Dlaczego WordPress jest często wybierany zarówno przez klientów stron WWW, jak i Web Developerów?

Dlaczego WordPress jest często wybierany zarówno przez klientów stron WWW, jak i Web Developerów?